Aviso de seguridad de Microsoft 4033453: Vulnerabilidad en Azure AD Connect

Una vulnerabilidad en Azure AD Connect podrá permitir la elevación de privilegios.

Microsoft ha publicado este aviso de seguridad para informar a los clientes que ya hay disponible una nueva versión de Azure Active Directory (AD) Connect que soluciona una vulnerabilidad en Azure AD Connect de seguridad importante.

La actualización corrige una vulnerabilidad que podría permitir la elevación de privilegios en caso de que la anulación de contraseña de Azure AD Connect se haya configurado mal durante el proceso de habilitación. Un atacante que aproveche esta vulnerabilidad exitosamente podría restablecer las contraseñas y obtener acceso no autorizado a cuentas de usuarios con mayores privilegios.

El problema se soluciona en la última versión (1.1.553.0) de Azure AD Connect al no permitir el restablecimiento de contraseña arbitraria en las cuentas de usuario privilegiadas locales de AD.

Detalles sobre el aviso de Microsoft.

La recuperación de contraseñas es un componente de Azure AD Connect que permite a los usuarios configurar Azure AD para escribir contraseñas en su Active Directory local, proporcionando una forma cómoda basada en la nube para que los usuarios restablezcan sus contraseñas locales dondequiera que estén. Se puede consultar más información acerca de la recuperación de contraseñas aquí.

Para habilitar la recuperación de contraseñas, Azure AD Connect debe tener permiso para restablecer contraseñas en las cuentas de usuario de AD locales. Al configurar el permiso, un administrador de AD local puede haber otorgado inadvertidamente el permiso Azure AD Connect con la opción “restablecer contraseña a las cuentas privilegiadas de AD locales” (incluidas las cuentas de administrador de empresa y de dominio). Esta configuración no es recomendable ya que permite que un administrador AD de Azure malicioso restablezca la contraseña de una cuenta privilegiada de usuario AD local arbitraria a un valor de contraseña conocido. Esto a su vez permite que el administrador malicioso de Azure AD obtenga acceso privilegiado al AD local.

Acciones recomendadas.

- Verifica si tu organización está afectada:

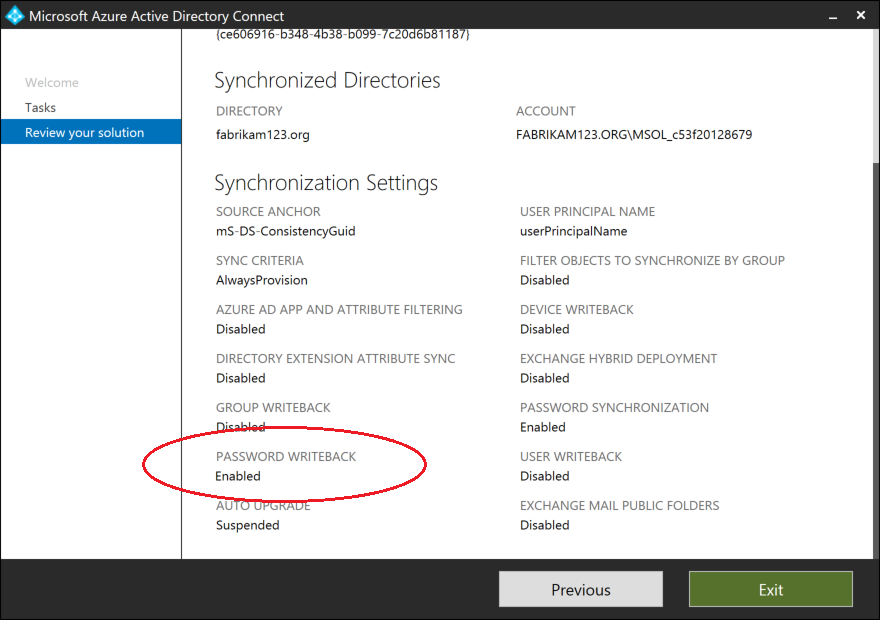

Este problema solo afecta a los clientes que han habilitado la función de recuperación de contraseñas en Azure AD Connect. Para determinar si la función está habilitada sigue los siguientes pasos:

- Inicia sesión en tu servidor Azure AD Connect.

- Inicia el asistente Azure AD Connect. (START → Azure AD Connect).

- En la pantalla de bienvenida, haga clic en Configurar.

- En la pantalla Tareas, seleccione Ver configuración actual y haga clic en Siguiente.

- En Ajustes de sincronización, compruebe si la Recuperación de contraseña está habilitada.

Si la opción de “password writeback” está activada, evalúe si se ha concedido el permiso de restablecimiento de contraseña a su servidor Azure AD Connect en las cuentas privilegiadas locales de AD. Azure AD Connect utiliza una cuenta de AD DS para sincronizar los cambios con el AD local. La misma cuenta de AD DS se utiliza para realizar la operación de restablecimiento de contraseña con AD local. Para identificar qué cuenta de AD DS se está utilizando sigue los siguientes pasos:

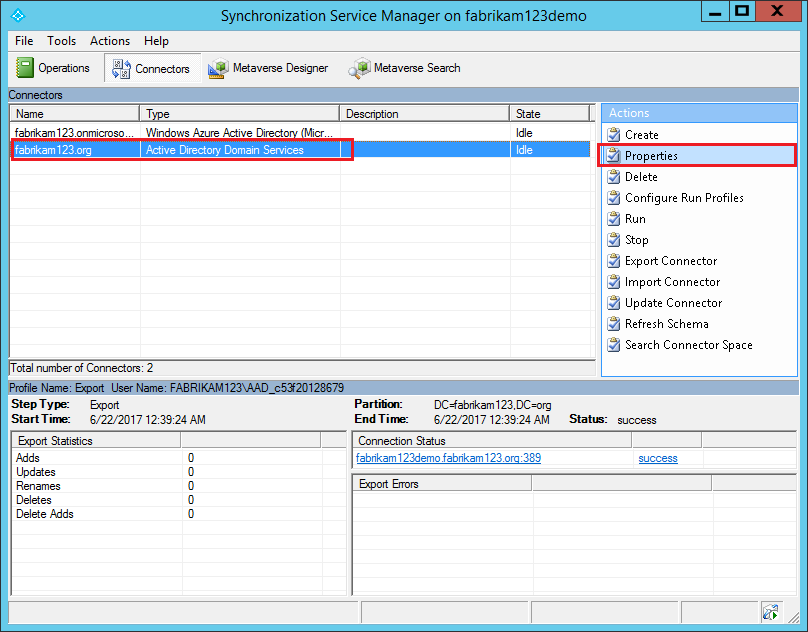

- Inicie sesión en su servidor Azure AD Connect.

- Inicie el Administrador de servicios de sincronización (Inicio → Servicio de sincronización).

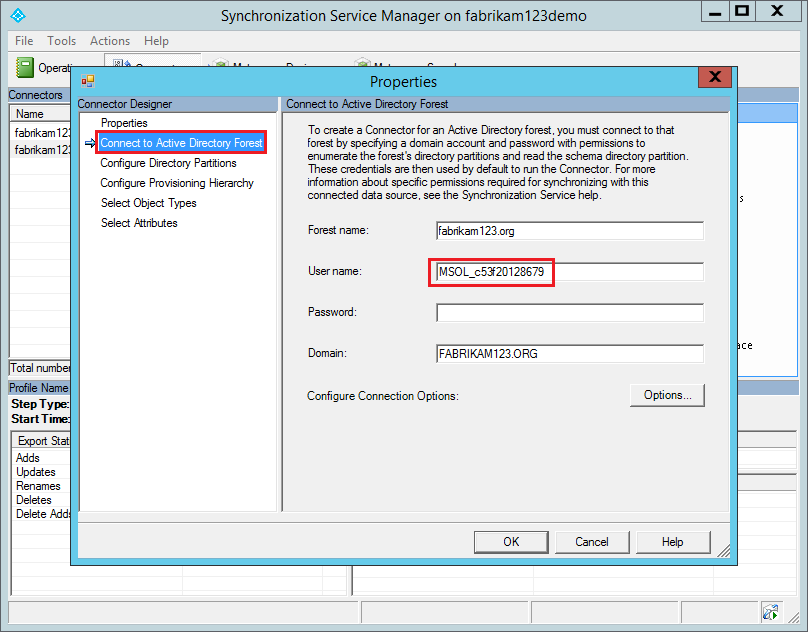

- En la ficha Conectores, seleccione el conector AD local y haga clic en Propiedades.

4. En el cuadro de diálogo Propiedades, seleccione la ficha Connect to Active Directory Forest y anote la propiedad Nombre de usuario. Esta es la cuenta de AD DS utilizada por Azure AD Connect para realizar la sincronización de directorios.

Para que Azure AD Connect realice la devolución de contraseñas en las cuentas privilegiadas locales de AD, la cuenta de AD DS debe tener permiso de restablecer contraseñas en estas cuentas. Esto suele suceder si un administrador AD local tiene que cumplirse lo siguiente:

- Hizo que la cuenta de AD DS fuera miembro de un grupo privilegiado local de AD (por ejemplo, grupo Administradores de empresa o administradores de dominio)

- Creó derechos de acceso de control en el contenedor adminSDHolder que concede a la cuenta de AD DS el permiso Restablecer contraseña. Para obtener información sobre cómo afecta el contenedor adminSDHolder al acceso a cuentas privilegiadas AD locales, consulte aquí.

Debe examinar los permisos efectivos asignados a esta cuenta de AD DS. Puede ser difícil y llevar a error al hacerlo examinando las ACL existentes y la asignación de grupo. Un método más sencillo es seleccionar un conjunto de cuentas privilegiadas de AD locales existentes y utilizar la función de permisos efectivos de Windows para determinar si la cuenta de AD DS tiene permiso de restablecer contraseña en estas cuentas.

Pasos para solucionar la vulnerabilidad en Azure AD Connect.

Actualice a la versión más reciente de Azure AD Connect (1.1.553.0) que se puede descargar en el siguiente enlace:

https://www.microsoft.com/en-us/download/details.aspx?id=47594

Microsoft recomienda la instalación aunque su organización no esté afectada actualmente.

La última versión de Azure AD Connect soluciona este problema al bloquear la solicitud de recuperación de contraseñas para las cuentas privilegiadas de AD locales, a menos que el Administrador de Azure AD de solicitud sea el propietario de la cuenta de AD local. Más específicamente, cuando Azure AD Connect recibe una solicitud de recuperación de contraseñas de Azure AD.

- Compruebe si la cuenta AD de destino en premisa es una cuenta privilegiada al validar el atributo AD adminCount. Si el valor es nulo o 0, Azure AD Connect concluye que ésta no es una cuenta privilegiada y permite la solicitud de recuperación de contraseñas.

- Si el valor no es nulo o de valor 0, Azure AD Connect concluye que se trata de una cuenta privilegiada. A continuación, valida si el usuario solicitante es el propietario de la cuenta AD de destino local. Lo hace comprobando la relación entre la cuenta AD de destino en el local y la cuenta Azure AD del usuario solicitante en su Metaverso. Si el usuario solicitante es de hecho el propietario, Azure AD Connect permite la solicitud de recuperación de contraseñas. De lo contrario, se rechaza la solicitud.

En caso de no poder actualizar sigue los siguientes pasos.

Si no puede actualizar inmediatamente a la última versión de «Azure AD Connect», considere las siguientes opciones para mitigar la vulnerabilidad en Azure AD Connect:

- Si la cuenta de AD DS es de un miembro o más grupos privilegiados AD locales, considere la posibilidad de eliminar la cuenta de AD DS de los grupos.

- Si un administrador de AD local ha creado previamente Derechos de acceso de control en el objeto adminSDHolder de la cuenta de AD DS que permite la operación Restablecer contraseña, considere eliminarla.

- Es posible que no siempre sea posible eliminar los permisos existentes otorgados a la cuenta de AD DS (por ejemplo, la cuenta de AD DS depende de la pertenencia al grupo para los permisos necesarios para otras funciones, como la sincronización de la contraseña o la escritura híbrida de Exchange). Considere la posibilidad de crear un DENY ACE en el objeto adminSDHolder que rechaza la cuenta de AD DS con el permiso Restablecer contraseña.